Automatyzacja w Pythonie - nagranie webinaru

Impostor syndrome in Tech | Conf42 DevOps 2025

Pawel Zajaczkowski: Leader in the Land of Dilemmas

TWF Meetup - Personal brand of a programmer

Poznaj 7 sposobów na wykorzystanie AI w Twojej prac...

Webinar Widoczność w IT: strategia, narzędzia, Tw...

[#500] Kubernetes Operators - When? Why? How?

18 Sesja Linuksowa - Opening Talk

LT - Offline AI na Raspberry PI

LT - Magic Lantern - otwartoźródłowe oprogramowan...

Thermal Control in the Linux Kernel

Low cost, silicon based semiconductor manufacturing ...

Statistical Data Compression

Praktyczne wykorzystanie sprzętowych urządzeń uwi...

Performance analysis and benchmarking on Linux

Porting a 10-year-old game to Android

Kilka ciekawostek z (pre)historii informatyki

SELinux & Kubernetes bez doktoratu

Multimedia w Fedorze: przeszłość, teraźniejszoś...

Demon w trampkach, czyli pełne zanurzenie w ekosyst...

Jak napisałem sobie komputer?

eBPF w Linuxie: Badanie wydajności i nie tylko

Jak delegować SEO, żeby mieć wyniki?

Widoczność w IT: Webinar dla kobiet o wyznaczaniu ...

Lider w krainie dylematów - WDI

Webinar Widoczność w IT: Rozwój liderek i zespoł...

215. Wojownicy, bardowie, druidzi i czarodzieje w IT...

S, BB, X, Y, Z, a – plejada pokoleń w IT

Fighters, Bards, Druids and Wizards in It – How to...

Wiedźmin szkoły UX, czyli czy badaniami każdy woj...

Syndrom Oszusta w IT

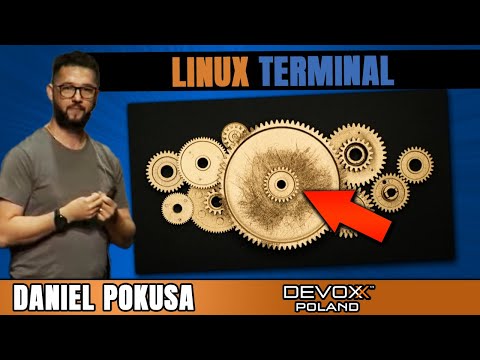

Linux terminal — boost your efficiency!

Fighters, Bards, Druids and Wizards in IT – How to...

Archetypy modeli biznesowych - studium przypadku

Memy w marketingu

meet.js Summit 2023 - How to make life easier in a d...

meet.js Summit 2023 - Towards Zero-Copy Binary (De)S...

meet.js Summit 2023 - Unleash the power of Vector da...

meet.js Summit 2023 - How to write modular code?

meet.js Summit 2023 - Cross Browser Performance Comp...

meet.js Summit 2023 - Distributed Parallel Computing...

meet.js Summit 2023 - Monorepo computation cache - f...

meet.js Summit 2023 - The Hustle

meet.js Summit 2023 - Story of John, from rage to pe...

meet.js 2023 - Crafting a Polymorphic React Componen...

meet.js 2023 - Enabling accessibility at enterprise ...

meet.js Summit 2023 - Supply Chain Security

meet.js Summit 2023 - Unlocking Real-Time Web Applic...

meet.js Summit 2023 - Let's remix the web

meet.js Summit 2023 - Turning Your Code Inside Out

meet.js Summit 2023 - Conference opening

Najgorszy dzień w moim życiu - prelekcja intymna

207. Syndrom Oszusta w IT

The higher order of types

Każde słowo się liczy, czyli jak nie tworzyć z A...

Zmiany w komunikacji skierowanej do kobiet w ostatni...

Nie tylko algorytmy - wykorzystanie przewagi ludzkie...

AI jako członek zespołu. Wykorzystanie sztucznej i...

Popraw za darmo swoje linkowanie!

Czy idealne znaczy najlepsze? Przewaga human touch w...

Zwiększanie sprzedaży w e-commerce z wykorzystanie...

Sztuczna inteligencja a SEO, czyli jak algorytmy Goo...

Konferencja DOBRO STAN #5 Kompetencje przyszłości ...

Craft-IT 2023 - Syndrom Oszusta w IT

S, BB, X, Y, Z, a - a plethora of generations in Tec...

Cypress & GitHub (Cypress Cloud, Currents.dev, and S...

Code Europe - Impostor syndrome in IT

Jak wysyłać maile z WordPressa, by nie wpadać w S...

Czy era WordPressa przemija? - WordCamp Gliwice 2023

Lightning talk - Magic Lantern – otwartoźródłow...

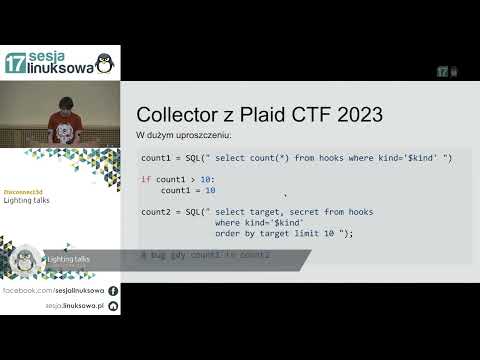

Lightning talks - DNS, replikacja w postgresie, sekr...

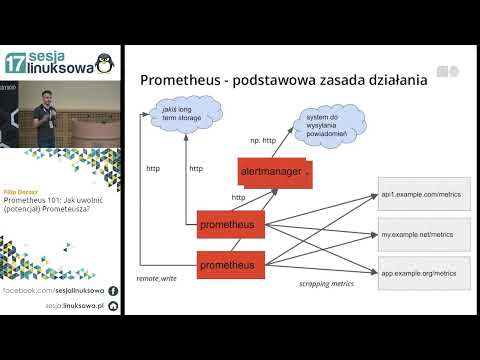

Prometheus 101: Jak uwolnić (potencjał) Prometeusza?

Wybrane konfiguracje sieciowe na Linuksie

Embedded Linux build systems - where are we now?

Improve your shell experience in 3 simple steps

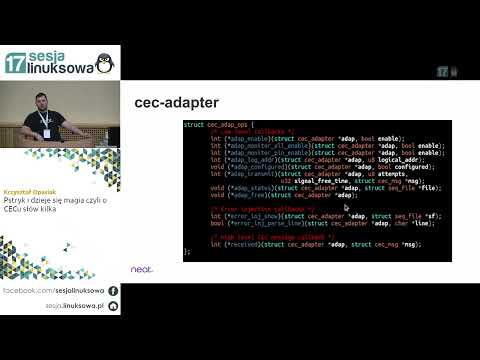

Pstryk i dzieje się magia czyli o CECu słów kilka

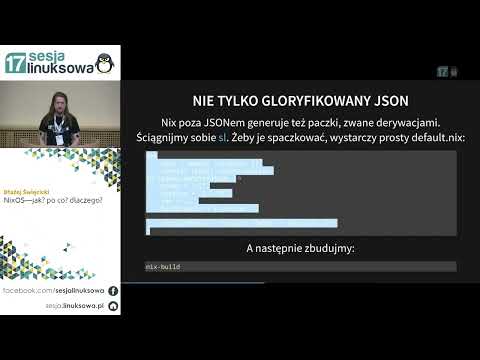

NixOS—jak? po co? dlaczego?

Ciekawe podejście do integracji technologii chmurow...

Jądro Linuksa i wzrost złożoności

Pliki poliglotyczne

Embedded Python

Computer Vision & Deep Learning in Sugar Factories -...

Lightning talk - Parrot - nauka angielskiego przez c...

Czemu znowu ten Javascript…? Jak pisać i rozpowsz...

Podstawy wizualizacji danych z Tableau | Webinar #PR...

Data driven UX, czyli optymalizacja user experience ...

Customer Journey Map jako dynamit w organizacji

Projektowanie przystępnego interfejsu dopasowanego ...

Podejście “Atomic UX Research” w przeprowadzani...

Jak nie robić startupów na przykładzie Sexify

Jak zUXować swój marketing — o analizie behawior...

Design Scrum, jak budować kulturę Design ops w tr�...

Nieziemski UX — projektowanie w branży kosmicznej

Dlaczego to robisz? Biologiczne i psychologiczne pod...

GeeCON 2023: Linux terminal for java developers — ...

Nie czy, a kiedy Product-Led Growth w SaaSach

Chce zacząć naukę cybersecurity – no super, tyl...

WDI23 - Syndrom Oszusta w IT

[395]

8 mistakes on the way to your first 500 customers

What does it mean to scale? Is entering US market th...

How to build a strong B2B company out of Poland?

Panel — Metaverse, szanse i wyzwania

Era Metaverse

Nie twórz ofert, twórz strategie

Lekcje płynące z Product Discovery

Dostępność produktów cyfrowych - specjalne potrz...

W cyfrowej galaktyce innowacji

Dlaczego użytkownicy opuszczają stronę?

Największe wyzwania w pracy Product Ownera

Dialog między zespołem biznesem a zespołem Machin...

JDD 2022: Linux terminal — boost your efficiency!

Panel — Founderzy o rynku rekrutacji

Jak Booksy poluje na globalne talenty?

9 błędów w zatrudnianiu, które wszyscy kiedyś p...

Designing for climate action

W którą stronę rozwijać swoją karierę jako Sen...

Co każdy designer powinien wiedzieć o rewolucji Web3

Dzieci traktowane jak dorośli użytkownicy zasługu...

Jak metodyka Service Design pomaga projektować efek...

5 sposobów na nieudany proces projektowy

Building relationship with your users

Jak usprawnić testy użyteczności - metody ilości...

UX design is a story - how values can affect Your pr...

Design produktów cyfrowych a etyka. Jak rozwijać d...

How to sabotage your organization? Short tutorial an...

Intelligent relationships - reflecting on the future...

Jak osiągnąć efekty w komunikacji i projektowaniu...

You don’t implement accessibility — you start fr...

Niepełnosprawność czy niedopasowanie? Dostępnoś...

Jak zminimalizować rosnące nierówności w dobie m...

How to ensure the things we design empower and the a...

Branching - The ultimate way to version your work in...

No-Code Developer - meaning who?

10, 20, or more sites? No problem! - Webflow on a sc...

Pickle — czyli jak zbudować MVP w 2 dni?

Kanban mać! Zarządzanie zespołem. Chyba.

How we turned a team of two designers into a strateg...

Brainly Design Center of Excellence - Scale & Synergy

Always Measure Your Assumptions – Growth Design in...

War & United People - budowanie produktu w czasie wojny

Design decision making - is it possible to manage th...

Czy konsultant powinien być kulturystą?

Insight driven product - jak pytać użytkowników i...

Od tabeli w excelu do data driven story

Co optymalizować w kampaniach SEO dla e-commerce?

"Honeypot - wiem, co Ci zrobię tylko jak ja Cię z�...

Migracja - historia prawdziwa - Od Premise do SaaS

Migracja Legacy... Inaczej

Things that work for me so well I cannot believe you...

Bare metal Java

Architektura i architekt AD2022

Trzymaj Springa na dystans!

Jak działają autonomiczne pojazdy

Demystifying "event-based" software concepts and met...

L10n, i18n i t9n w świecie JVM

Microserwisy w rytmie ABBA

Modern Java microservices in the Cloud!

Removing complexity from integration tests using Tes...

No dobra, czas zsynchronizować zegarki...

Czego możemy się spodziewać po Spock 2?

GameDev okiem Backendowca

IntelliJ debugger tips & tricks

OOP revisited

Loom: rewolucja czy szczegół implementacyjny?

Wykorzystanie GraphQL w systemach duńskiej administ...

O doświadczeniach po dołączeniu do dużego projek...

One hour to Production: Rapid Prototyping with Sprin...

One Git to Rule Them All - praktyczny wstęp do GitOps

Spokojnie, to tylko FP

The Mother of All Databases

"Panie, kto tu Panu tak..." - czyli porozmawiajmy o ...

Model C4 - czyli sposób na przejrzystą architekturę

Jak zacząć z metrykami?

Concurrency - Java memory model - nie tylko dla orłów

DDD i Clean Architecture na przykładzie bajki o trz...

Linux Terminal — Boost Your Efficiency! • Devoxx...

From BlackMatter to BlackCat: Analyzing 2 attacks fr...

Sockbot in GoLand - Linking APT actors with Ransomwa...

Cloud Hacking Scenarios

Sherlock Holmes na tropie cyberzłoczyńców

Redteaming na zapleczu sklepu

CAR-Hacking 2.0 Protocols and Connectors of Modern Cars

Jak nie realizować audytów i jak nie reagować na ...

DRAKVUF Sandbox: Open source, self-hosted malware sa...

Informatyka śledcza w dronach (Drone Forensics)

Dark Vinci powraca czyli hakowanie w stylu wiktoria�...

INCONTROLLER: New Malware Developed to Target Indus...

How attackers are adopting Henry Ford principles

How Attackers Abused DNS in 2021/2022

Hitachi Energy New Acquisition CTF

How to find more than 150 vulnerabilities in WordPre...

Pwning AWS Lambdas & GCP Cloud Functions

Jak przechwytywać ruch w Internecie i się przed ty...

Jak tworzyć teksty z pomocą sztucznej inteligencji

GA4 - najważniejsze wady i zalety

5 rzeczy, które GA4 zmieni w Twojej analizie danych

Jak dobierać kanały dystrybucji do branży i tematyki

Jak wpleść prostą historię do artykułu eksperck...

Sposoby na zwiększenie skali działań poprzez AI

Growthhacking TOP10

O błędach i łatwych rozwiązaniach SEO dla e-comm...

Jak zautomatyzować swój biznes i nie stracić głowy

3 zasady z zakupów na targu, do wykorzystania w e-c...

Google Ads 2022 – jakie zmiany czekają nas w tym ...

Impactful Innovations: what is all the noise about?

The most common problems and crises in Startups

Mining sustainability through continuous integration

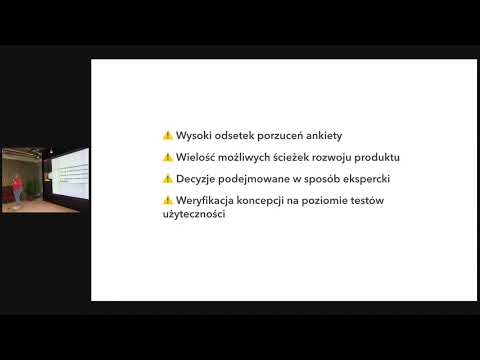

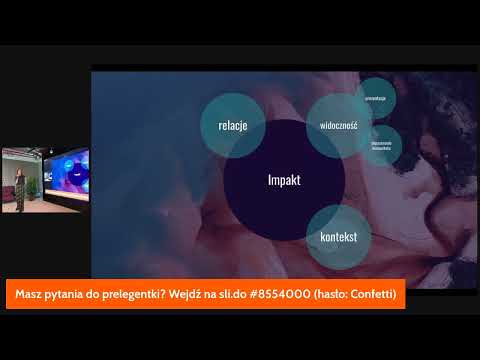

Projektowanie uniwersalne & dostępność cyfrowa w ...

Uproszczony, ale skuteczny proces badawczy

Akcja-Rekrutacja, czyli jak zadbać o efektywną rek...

Junior, Regular, Senior i…? Co to znaczy być eksp...

Legendy o idealnych repozytoriach badawczych

Od stażu po etat - pierwsze miesiące pracy badaczk...

Proces badawczy pod lupą - Research OPS w agencji UX

Research OPS: skalowanie zespołów UX Research

Lambdy i Streamy w JAVIE - jak programowanie funkcyj...

O dostępności słów kilka(set) || Women in Techno...

Droga Świstaka - wystąpienie na AGH z okazji Wiosn...

Jak przejść w organizacji z topornych testów uży...

Czwartki z programowaniem: Jak zacząć się uczyć ...

[335] “Open source na straży porządku w systemac...

Algorytm genetyczny from scratch

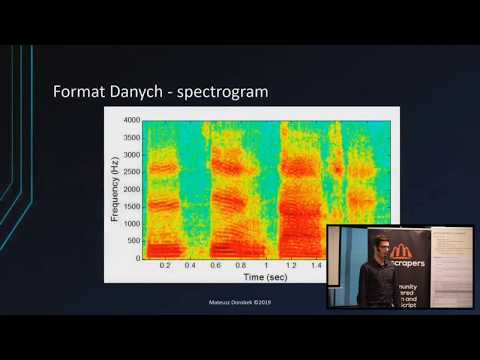

Data Science Summit 2021 - Muzyka z perspektywy Data...

Panel dyskusyjny: Edukacja UX, rozkwit technologii i...

rototype pollution - czyli jak zatruć aplikację XS...

Automatyzacja symulacji ataków i obrony

Modern identity hacking: jak hakerzy odnaleźli się...

Historie z Podziemia: Techniki śledcze kontra Nieuc...

Bezpieczeństwo wspierane maszynowo - czyli jak mnie...

Służby, wpadki i OSIntowe kwiatki

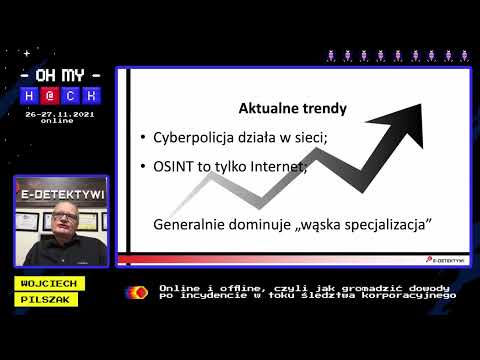

Online i offline, czyli jak gromadzić dowody po inc...

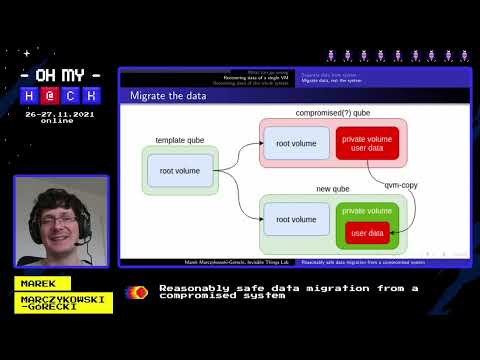

Reasonably safe data migration from a compromised sy...

Bezpieczeństwo łańcuchów dostaw największym wyz...

Diabeł tkwi w nagłówkach

CERT.PL OSS, czyli co można znaleźć na Githubie C...

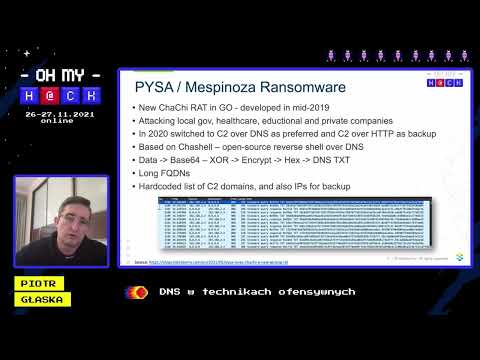

DNS w technikach ofensywnych

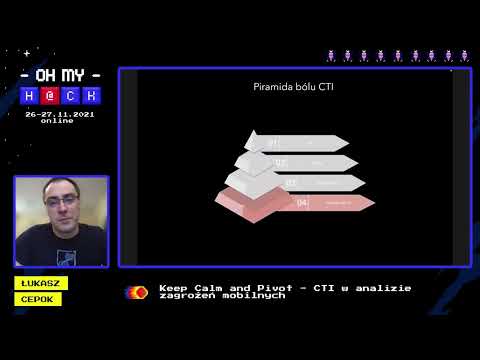

Keep Calm and Pivot - CTI w analizie zagrożeń mobi...

Owocnych łowów - Threat Hunting. O procesie i przy...

Flask/GraphQL Kill Chain - Czyli gdzie wrzucać Webs...

The OWASP Top Ten 2021 Release

O nieoczywistych metodach ataku i penetracji chmury AWS

Cobalt Strike for Blue Team!

IT’S A TRAP!

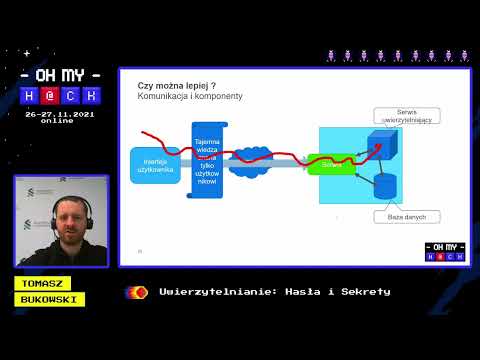

Uwierzytelnianie: Hasła i Sekrety

Manipulacja online

Chodź pomaluj mi malware... Języki ezoteryczne jak...

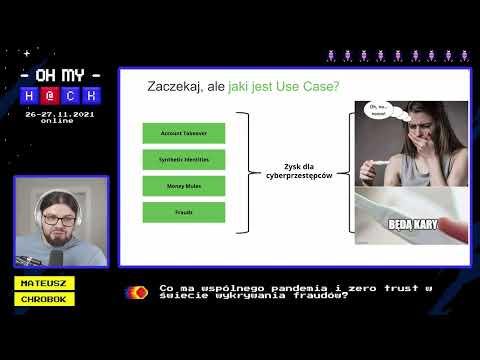

Co ma wspólnego pandemia i zero trust w świecie wy...

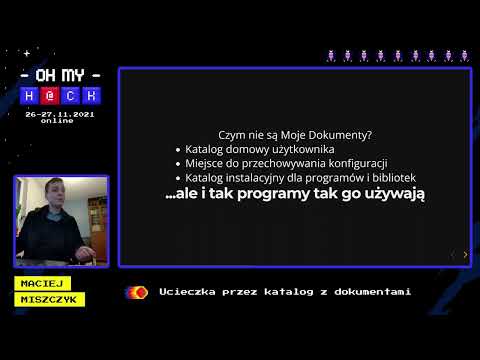

Ucieczka przez katalog z dokumentami

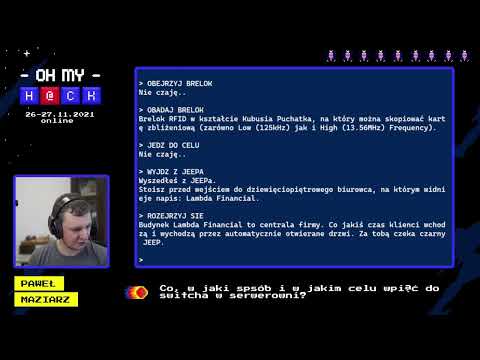

Co, w jaki sposób i w jakim celu wpiąć do switcha...

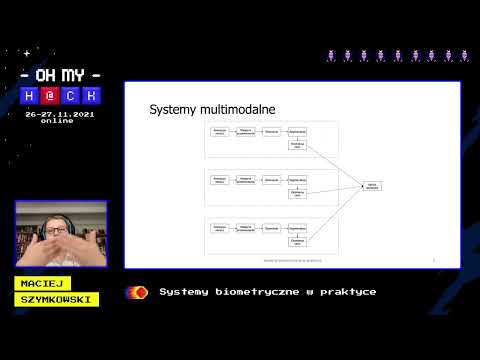

Systemy biometryczne w praktyce

Problemy cyberbezpieczeństwa, które ciągle ignoru...

Wyzwania dla bezpieczeństwa sieciowego

Cyber poligon - konieczność czy ekstrawagancja?

IT'S A TRAP! - Expert Summit 2021

Jak mówić o sobie? | Nagranie z warsztatu Lead IT,...

4Dev Live 2021: Dlaczego będziesz musiał zająć s...

Wstęp do Machine Learningu - warsztaty z wykorzysta...

Czwartki z programowaniem: Linux privilege escalatio...

Jak nauczyć się prosić? Warsztat #porozmawiajmyOn...

Kubernetes Native Java with MicroProfile and Quarkus

Bare metal Java

Techniques for maintainable Quarkus Applications

A Clean, Pragmatic Architecture

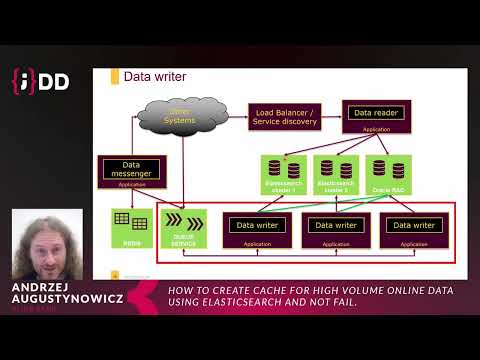

How to create cache for high volume online data

Upgrading Java in production - a Revolut story

Czysty kotlin

W co grają ludzie? Czyli jak zrozumieć ukryte stru...

Objective swiss army knife

Resilient and Adaptable Systems with Cloud Native APIs

Query your codebase using CodeQL

The Killer C’s: Coupling, Cohesion, and Complexity

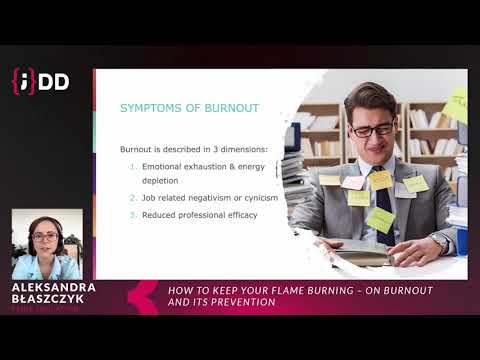

How to keep your flame burning – on burnout and it...

Leverage CompletableFutures in Java to handle the re...

How not to do API… examples from open banking

Releasing At The Speed of Light

Practical Domain Driven Design using Clean Architect...

Skyrocket Micronaut microservices into Google Cloud!

Implement the monolith - the one well modularized

Refactoring Disasters – A Story how I failed

Umiejętności miękkie Storming Troopera

What I wish I knew when I started designing systems ...

Moje serce bije w innym takcie niż w scrum booku na...

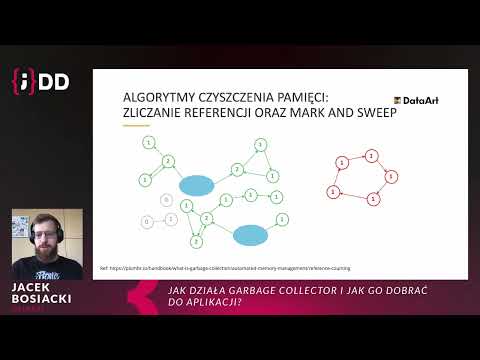

Jak działa Garbage Collector i jak go dobrać do ap...

Make it Funqy: Create Serverless Java apps with Quar...

Czego możemy się spodziewać po Spock 2.0?

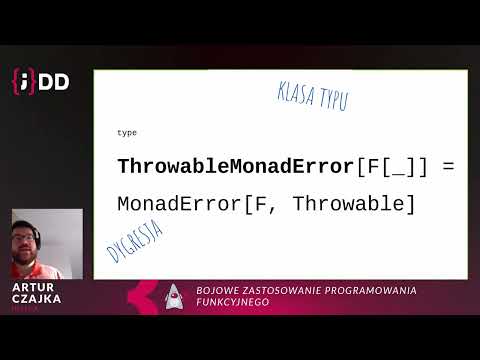

Bojowe zastosowanie programowania funkcyjnego

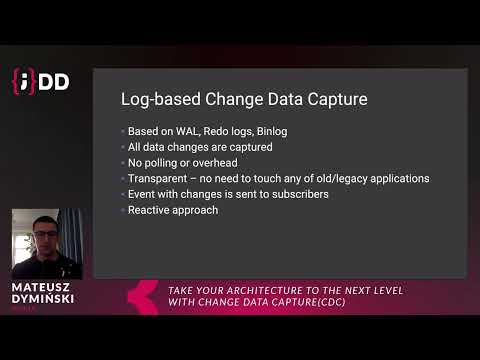

Take your architecture to the next level with Change...

Into the Spring

AOT vs JIT: Dawid i Goliat

Top 7 performance critical mistakes when working (..)

Production profiling with JDK Flight Recorder & JDK ...

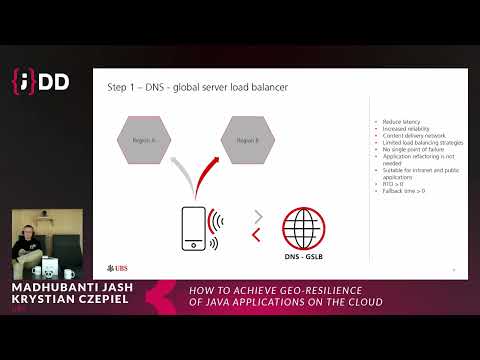

How to achieve Geo-resilience of Java applications (..)

Live hacking: Breaking into your Java web app

Virtual Public Speaking - skills that everyone of us...

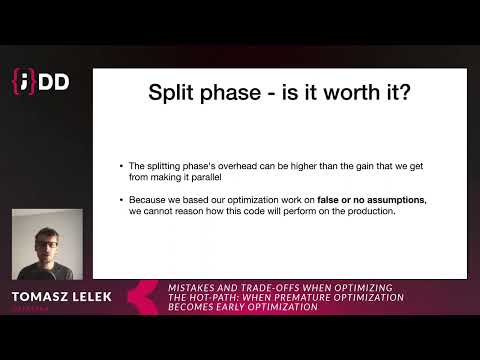

Mistakes and Trade-offs when optimizing the hot-path...

truth and marketing - a skeptics point of view (...)

Design System meets Design Ops

Jak wykorzystać UX w pracy konstruktora

Figma Flow — wspólny język

Projektowanie ekosystemów opieki

Architektura informacji: jak projektować w ujęciu ...

Różne światy. Jeden cel.

Design Management Office — czyli jak ustawić org...

Data Driven Disaster – dane dla projektowania czy ...

Research w czasach pandemii

Business design, czyli projektant w świecie biznesu

3 razy szybciej, 7 razy taniej i 100 razy lepiej

Projektowanie produktów jest jak projektowanie dźw...

DesignOps — kreatywność dla rozwijającego się ...

Design thinking vs speculative design

Design thinking vs speculative design

Wszystko ma swoje priorytety, niestety? Case: tworze...

Jak osiągnąć sukces jako projektant i czym on jest?

Ludzie: kolejne podejście

Systemy Informacji Wizualnej; współpraca tercetu A...

Systemy Informacji Wizualnej; współpraca tercetu A...

Zero Digital Waste

UX polityczny. O tym, dlaczego projektanci rządzą ...

O Scrum Masterze, który zapragnął być projektantem

Audyt w trójkącie nieskończoności produktu cyfro...

Wartość Circular Design w projektowaniu i biznesie

Tam i z powrotem, czyli poradnik (od)budo(wy)wania z...

Jak gadać, by się dogadać? Czyli różnice kultur...

Dla Ciebie spalam się — czyli o tym, jak rozpali�...

Śmiech na sali, czyli wybrane strategie afektywne w...

Accessibility! Jak naprawić dostępność w swoim p...

Jak sztuczna inteligencja zmienia reguły gry w proj...

Za kulisami, czyli cała prawda o zespole UX Researc...

Jak strategicznie badać doświadczenia?

Badania (przed)strategiczne - podręcznik praktyczny

Product Discovery w Twoim zasięgu

Co się eksploruje w serwisie, który znają prawie ...

Jak COVID wyreżyserował nam badawczą incepcję?

Jak badania z użytkownikami mogą wspierać pracę ...

O badaniach w dużej organizacji, jak tworzyć rozwi...

O badaniach i big data - jak dane behawioralne mogą...

Jak monitorować rozwój produktu, by nie stracić z...

C-Index – metryka skrojona na miarę Allegro

Jak napisać tekst SEO lepszy od konkurencji

Jak tworzyć teksty, które sprzedają

Czy nadal warto prowadzić blog firmowy?

Jak mierzyć content marketing

Jak ocenić, czy tekst SEO jest dobry dla Twoich kli...

Jak dobierać skuteczne słowa kluczowe

Czy unikalne teksty to warunek konieczny?

Skuteczny content w e-sklepie

Reklamy w Google Ads, które zmienią Twój ROAS

Reklama na Facebooku i Instagramie — trendy

Jak zrobić skuteczny landing page

Jak zautomatyzować kampanie email marketingowe po z...

Warszawskie Dni Informatyki 2021 - Perceptron ogniwo...

Chcę zacząć uczyć się CyberSecurity – no supe...

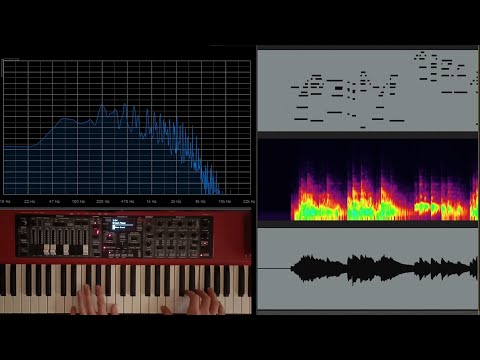

MLinPL 2020 - Presentation Jazz Chords Generation

GMC Live! vol. 3 - ROAS 600% w Twoim sklepie

Data Science Summit 2020 - Prezentacja Generowanie m...

Lead IT, Lady! Jak budować kulturę organizacyjną ...

On-Page SEO - 5 elementów pozycjonowania strony, o ...

Keyword research jako podstawa strategii SEO

Jak interpretować audyt SEO?

Jak współpracować z agencją SEO

Jak opracować strategię content marketingu

Jak napisać tekst SEO na pierwszą pozycję w Google

Influencer marketing w małej firmie

Jak prowadzić social media, aby wzmocnić markę

Jak skutecznie targetować kampanie na Facebooku

6 elementów skutecznej kampanii Google Ads

Dziel i rządź: sposób na więcej kasy z Google Ads

Reklama e-commerce - przykłady skutecznych kampanii

Zasada Pareta w SEO dla e-commerce

Czy tylko cena ma znaczenie w e-commerce?

Od czego zacząć transfer biznesu z offline do online?

Budowanie kariery i podejmowanie decyzji. Autorskie ...

Turkusowe Śniadanie z Praktykiem - Cieszyn [ #2 ]

Jak w prosty i skuteczny sposób zaplanować swój r...

Mój rok z Google Assistant

Dlaczego uniwersalny proces projektowy nie istnieje?

Interface as a service - interfejsy w samochodach

Różne wymiary projektowania usług

Moje portfolio to twoje...

Prościej znaczy lepiej

Jestem Flex, daję słowo

Jak pozwolić klientom rozwiązać ich własne probl...

Optymalizacja UX w kontekście analityki i badań

Pixel s*#t design. Dlaczego biznes nie kocha tego c...

Świadomi swoich decyzji - kilka przemyśleń o zmie...

Historia o czterech „P”

Hej Google, czy możesz mi pomóc?

10 przypraw, które poprawią smak zespołu

Co wpływa na ścieżkę doświadczeń klienta?

Dlaczego Design Systemy są przyszłością UI

Why 9 is not always 9? How culture impacts user rese...

Jak zbudować biznes, który nie ma sensu? - czyli o...

UX is (almost) dead. Now what?

Po piąte: zapobiegaj błędom

Design sprint - dobry, zły czy brzydki?

KERRIS Select, case study projektu na Gutenbergu

Znowu włamali mi się na WordPressa!

Dwanaście zasad budowania systemów o wysokiej dost...

Clean up this mess - API Gateway

ORM – the tip of an iceberg

Domain-Driven Design taktycznie i praktycznie,

Let's get more functional

Make your applications intelligent

Ewolucja języka C#

Hands-on Azure DevOps

Wszechświat pełen zdarzeń - EventStorming

Jak skutecznie implementować oprogramowanie

Zwinnie czysta architektura

Czy jesteś egoistycznym programistą? - Refaktoring

Błędy, które popełniłem w pracy z legacy code i...

Kiedy i jak korzystać z platform typu Low-Code

How to (git) blame efficiently

Serverless - Hype Driven Development

CIASTECZKA #2 - Typowe błędy popełniane przez cyb...

To może Cię dużo kosztować - najczęstsze błęd...

Legacy code - doświadczenie zebrane podczas migracji

Lightning talk - Społeczności IT i monopole

Lightning talk - Noc informatyka

Lightning talk - Linux w sporcie oraz podcastach plu...

Lightning talk - Statystyki użytkowników z Linukso...

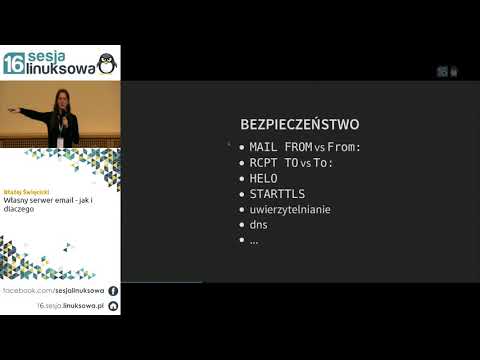

Własny serwer email - jak i dlaczego

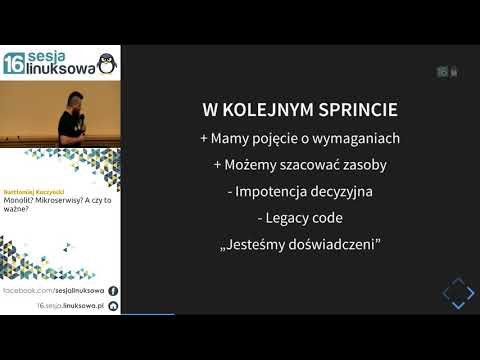

Monolit? Mikroserwisy? A czy to ważne?

Czysty serwer

API Gateway w blasku księżyca

Wprowadzenie do Warp10 – Metryki bez barier

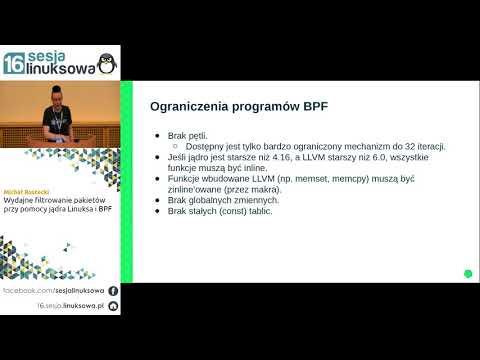

Wydajne filtrowanie pakietów przy pomocy jądra Lin...

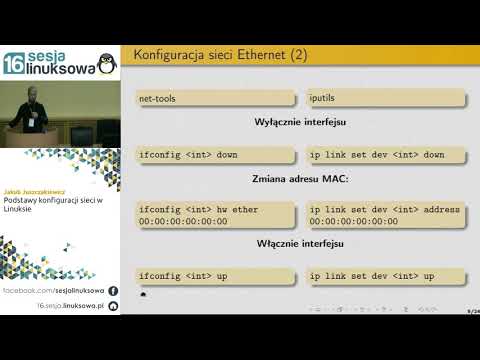

Podstawy konfiguracji sieci w Linuksie

O bezpieczeństwie kontenerów linuksowych

Jenkins Declarative Pipelines with Kubernetes

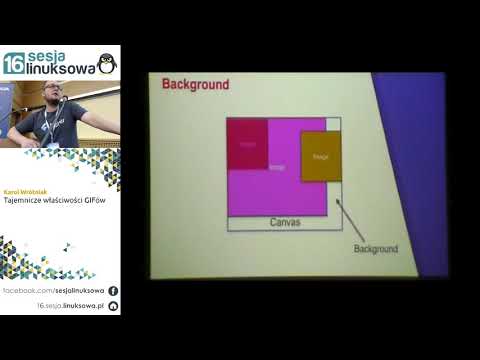

Tajemnicze właściwości GIFów

Szybkie sieci w Linuksie - jak to się robi przy pom...

Zuul v3 - CI/CD nowej generacji

Jak zmienia się jądro Linuksa

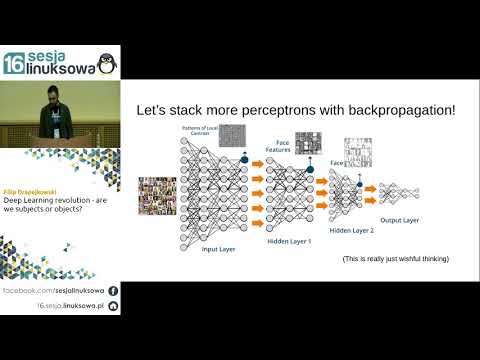

Deep Learning revolution - are we subjects or objects?

Enabling AI at the edge using open source

Boiling Frogs 2019 - Praca z kodem zastanym – nadc...

PyWaw #84 - Generowanie muzyki z użyciem sieci neur...

J-Santa 2018 | Praca z kodem zastanym- nadchodzi wie...

To się (nie) kompiluje - o branży IT

Design Sprint o wielu twarzach. Czyli o byciu elasty...

Szczerość w świecie UX jako USP

Umowne koło zamachowe i co z tego wynikło - opowie...

Gdy UX spłaca kredyt zaufania - case study wdrożen...

Jak rozpędzić lokomotywę do A/B testów?

Co użytkownicy myślą o otwartości w miejscu pracy?

My tu przyszliśmy po innowację.

Jak uczyć UX i dlaczego Ty też musisz to robić?

Jak zjednać sobie ludzi i zdobyć pracę jako UX De...

Jesteś UX-EM? To zmień pracę!

Design system dla Allegro.pl

Skąd wiedzieć co i jak robić? Zarządzanie produk...

Portal RP jako brama cyfrowa administracji Państwa ...

Mobile-first commerce

Świat B2B. Od projektowania doświadczeń do projek...

Surfuj z użytkownikami. Jak zrealizować 248 testó...

Legacy: Kuszące wyzwania architekta

Case Study: Vistula, czyli strona uczelni wyższej n...

Jak NIE zabezpieczać WordPressa

Errors, errors everywhere!

Errors, errors everywhere!

Budowanie sprzedaży w małych i średnich firmach B2B

Jak zdobyć programistyczne serce - o polskim IT XXI...

Jak wspierać rozwój liderów w firmie?

Co wyróżnia wybitnych handlowców?

Content Employer Branding w IT - z czym to się je?

Elementy Scrum, które warto wprowadzić

Jak w jeden kwartał przekroczyć roczny plan sprzed...

Co IT wie o Employer Brandingu? Case study

Zespół w czasach próby – opowieść o zaufaniu

Nowoczesna sprzedaż, czyli 5 rzeczy, które wiele o...

Ile jest marketingu w Employer Brandingu?

Czemu Lean Change Management to gra zespołowa?

Dobre praktyki w budowaniu społeczności

Budowa zaangażowanego zespołu w IT

Ekosystem Innowacji w firmie - "pirate thinking"

Strategia sprzedaży kluczem do osiągnięcia celów...

Jak wynagradza branża IT?

Nowe technologie, które zmieniają miejsca pracy

Jak ogarnąć chaos (nie tylko) w sprzedaży?

10 największych problemów HR/EB w rekrutacji IT

O pracy zdalnej i komunikacji w zespole

Konfrontacja - rekruter vs. doświadczony kandydat

Turkus, no management, lean management

jSession#9 - Errors, errors everywhere!

Pozycjonowanie sklepu internetowego

Aktualne kampanie FSFE (Lighting Talk)

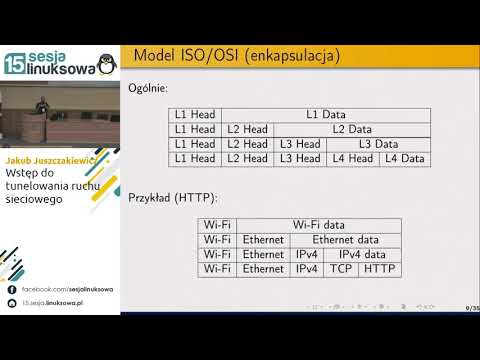

Wstęp do tunelowania ruchu sieciowego

Bitrise.io & OpenSTF

Energy-efficiency Features in Hardware and Linux

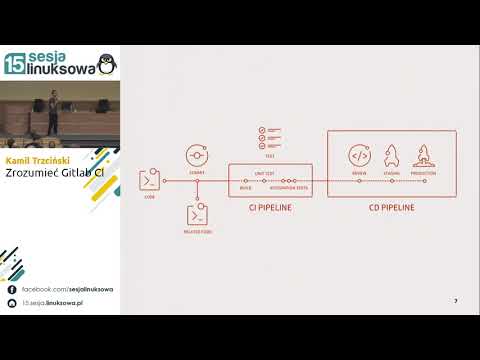

Zrozumieć Gitlab CI

Uwierzytelnienie i autoryzacja przy pomocy Oauth2, N...

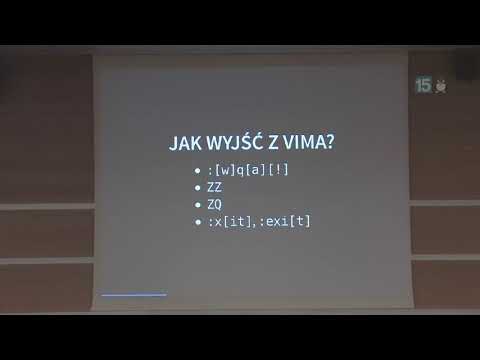

Vim

OSX for Linux Power Users

Embedded Linux build systems - wszechstronne porówn...

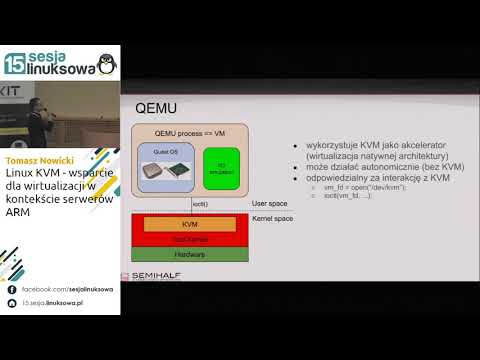

Linux KVM - wsparcie dla wirtualizacji w kontekście...

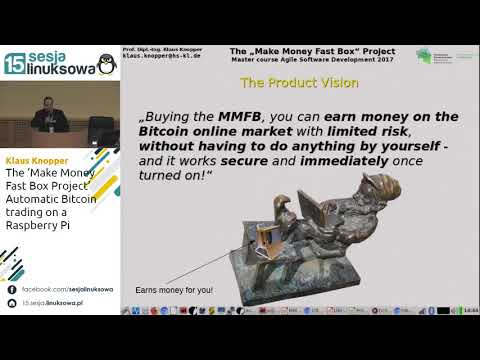

The ‘Make Money Fast Box Project’ Automatic Bitc...

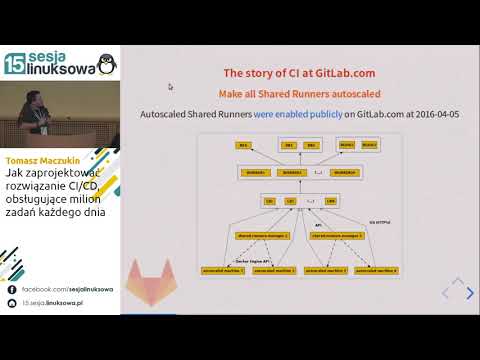

Jak zaprojektować rozwiązanie CI/CD, obsługujące...

Ansible, by wszystkimi rządzić

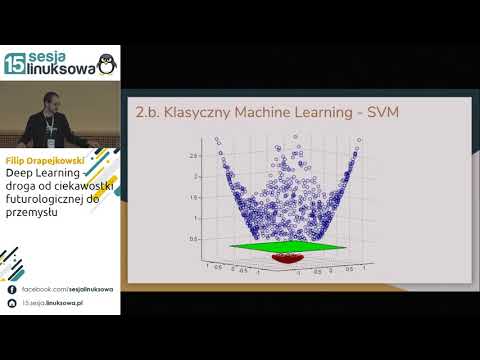

Deep Learning - droga od ciekawostki futurologicznej...

Boiling Frogs 2018 - The Art of Web API Design

89 Spotkanie Wrocław JUG – The Art of Web API Design

Orchestrate your choregraphy

Panel Dyskusyjny: Hype Driven Architecture - SpreadI...

Orchestrate your choreography! – SpreadIT 2017

Bitspiration 2017: Znowu kryzys!

JDD 2017: Orchestrate your choreography

Małe co nie co na temat security

Malinowe zabawy, czyli co można zrobić z Raspberry Pi

2017 - Evolving Architecture

[Quality Excites 2017]

Krakow Enterprise Mondays

Interfejsy sieciowe w Linuksie - wprowadzenie do cza...

The practical aspects of YOCTO

CDS - simple, scalable, powerful CI/CD solution

Windows 10 uruchamia natywne programy z Linuksa. Bas...

Linux i oszczędzanie energii

DevOps Tools Explained: Update Your Arsenal

Jak utrudnić sobie życie, czyli robimy streaming z...

Systemd: Poza strefą komfortu

Flatpak - nowoczesna dystrybucja programów

Jak uprzykrzyć życie włamywacza wykorzystując na...

Przyrządzanie koszernych paczek RPM i DEB dla zaję...

Usually Slightly Broken (USB) devices and what you c...

Yocto Project - stwórzmy własną dystrybucję Linu...

Produkt, Kuba Kucharski, Growbots

Słodka szesnastka, garść pryncypiów programowani...

4Developers 2016: Make your Wordpress Themes faster

Wirtualizacja na Linuksie: kvm + iommu

ASP.NET Core, czyli najnowsza odsłona Microsoft Lov...

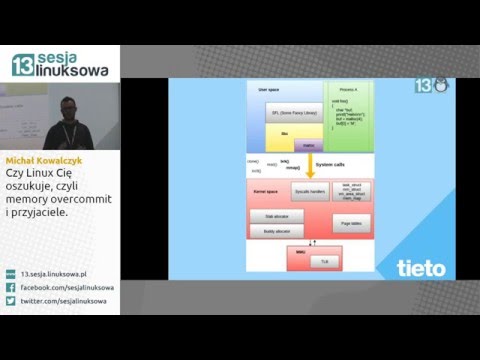

Czy Linux Cię oszukuje, czyli memory overcommit i p...

Reproducible builds

Ansible + Rundeck = śpij adminie, śpij

Konteneryzacja od podstaw

10 rzeczy, o których musisz wiedzieć zanim założ...

Automated Testing Laboratory for Embedded Linux Dist...

Modern Security Model for Linux Operating Systems

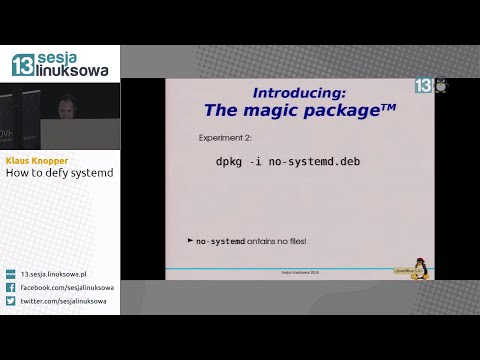

Defying systemd - or how to do wrong things the righ...

Ceph - Distributed Storage System in OVH

Build own USB device on linux-based board!

Wartości a zinformatyzowany świat

12 zasad architektury JUG Łódź

Style Guide Driven Development

OpenStack Neutron - od struktur danych do topologii ...

Containers with system

"Dynamic porting" of Dying Light for Linux/SteamOS

Narzędzia w Linuksie których nie znasz a powinieneś

Debugowanie jądra Linuksa

Naucz swojego kolegę jak upewnić się, że nikt ni...

Sztuka wyboru: decentralizacja, standaryzacja, inter...

Ubiquitous Computing based on Open Source

Orchestrating Docker containers at scale

Studio Open Source

Quo Vadis, OpenSource?

Nie daj się wy*uchać w sieci!

IT Happy Hours

Praktyka ekonomii otwartości - wyzwanie 21 wieku

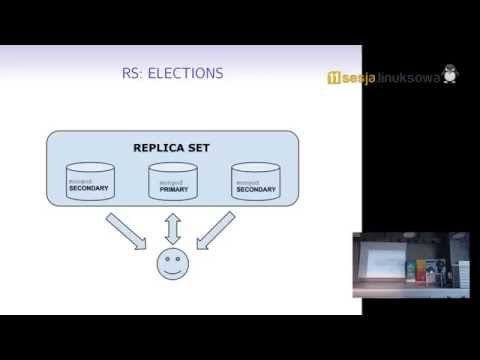

MongoDB - from basics to clusters

GNU emacs jako IDE: jak, dlaczego i czy warto

Usługa katalogowa na przykładzie OpenLDAP

Ganglia & Nagios

Informatyka centralnie sterowana

High Availability Explained

Dlaczego warto uczestniczyć aktywnie w w projektach...

Self-hosting w praktyce

Linux namespaces: nie tylko LXC

43 Warsztzty click apps: Obsługa klienta

Małe "co nie co" na temat security - Jesień Linuks...

Rzecz o Ethical Hacking

Jądro Linuksa i ACPI

Python w Debianie

SystemTap

Irrlicht - monstrum, albo silnika graficznego opisanie

Filtrowanie wywołań systemowych - korzyści i prak...

Koncepcja systemu operacyjnego dla niepublicznej ucz...

Blogosfera Społecznościowa

Jedz, pij, zarabiaj, bądź wolny

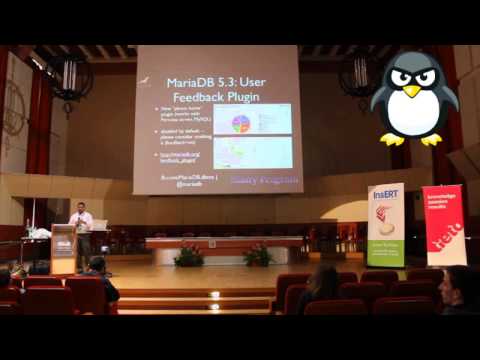

MariaDB: The new M in LAMP 2012 Edition

Wprowadzenie do arytmetyki wielkich liczb [...]

Lxc i cgroups w praktyce

zsh, czyli jak ułatwić sobie pracę w konsoli

Dajmy się rozproszyć, czyli rzecz o wolności w In...

Przeglądarka twoim SDK

GNU/Linux Performance Tuning...

Podsystemy oszczędzania energii (Power Management) ...

Jenkins -- Tak dla automatyzacji!

AI w rękach analityka - Automatyzacja w Pythonie

AI w rękach analityka - Automatyzacja w Pythonie  Conf42 DevOps 2025

Conf42 DevOps 2025  Widoczność w IT: strategia, narzędzia, Twoja droga do celu

Widoczność w IT: strategia, narzędzia, Twoja droga do celu  SysOps/DevOps Katowice MeetUp #14

SysOps/DevOps Katowice MeetUp #14  18. Sesja Linuksowa

18. Sesja Linuksowa  WordCamp Gliwice 2024

WordCamp Gliwice 2024  Warszawskie Dni Informatyki 2024 - Warsaw IT Days 2024

Warszawskie Dni Informatyki 2024 - Warsaw IT Days 2024  215. Wrocław JUG - Marian Jureczko && Paweł Zajączkowski

215. Wrocław JUG - Marian Jureczko && Paweł Zajączkowski  txb.digital - 3 edycja

txb.digital - 3 edycja  TestWarez2023

TestWarez2023  JDD 2023

JDD 2023  I Love Marketing & Technology 2023

I Love Marketing & Technology 2023  meet.js Summit 2023

meet.js Summit 2023  Internet Beta 2023

Internet Beta 2023  meet.js Poznań #51

meet.js Poznań #51  Online Marketing Day 2023

Online Marketing Day 2023  Devoxx Poland 2023

Devoxx Poland 2023  Code Europe 2023

Code Europe 2023  GeeCON 2023

GeeCON 2023  Aula Polska #182: Budowa produktu w startupie

Aula Polska #182: Budowa produktu w startupie  Festiwal SEO 2022 Katowice

Festiwal SEO 2022 Katowice  DesignWays Conf 2022

DesignWays Conf 2022  Szczecin - SEO Poland On Tour by Linkhouse & papaSEO

Szczecin - SEO Poland On Tour by Linkhouse & papaSEO  Confitura 2022

Confitura 2022  CONFidence 2022

CONFidence 2022  UX Research Confetti - II edycja

UX Research Confetti - II edycja  Data Science Summit 2021

Data Science Summit 2021  Expert Summit 2021 – All about Microsoft technologies

Expert Summit 2021 – All about Microsoft technologies  4Dev Live 2021

4Dev Live 2021 .png) UX Research Confetti

UX Research Confetti  Cieszyn [#2] Turkusowe Śniadanie z Praktykiem

Cieszyn [#2] Turkusowe Śniadanie z Praktykiem  Ciasteczka #2 - Dev Meetup

Ciasteczka #2 - Dev Meetup  WordUp Trójmiasto #15

WordUp Trójmiasto #15  Konferencja Boiling Frogs 2019

Konferencja Boiling Frogs 2019  PyWaw #84

PyWaw #84  IT NonStop: J-Santa

IT NonStop: J-Santa  UX Poland 2018

UX Poland 2018  Bitspiration 2018

Bitspiration 2018  jSession #9

jSession #9  SPARKcamp #18

SPARKcamp #18  Konferencja Quality Excites 2017

Konferencja Quality Excites 2017  Krakow Enterprise Mondays #10

Krakow Enterprise Mondays #10  Wielki Powrót! Startup Stage #18 Product

Wielki Powrót! Startup Stage #18 Product  Software Talks: Gdańsk #3

Software Talks: Gdańsk #3  12 zasad architektury

12 zasad architektury  Click Apps #43

Click Apps #43